RSA CONFERENCE 2020レポート

- 小熊慶一郎

- 2020年5月10日

- 読了時間: 12分

更新日:5月19日

今年のテーマは「HUMAN ELEMENT」。よく「セキュリティの強度は鎖に例えられる。鎖を引っ張ったときに、一番弱い輪(link)が切れる。つまり、一番弱い輪(link)が鎖の強度になる。そして、一番弱い輪(link)は人間である。」と言われます。ここ数年、BEC(ビジネスメール詐欺)で大きな被害が出ていますが、これを技術だけで解決することは困難です。そういった意味でも、今こそ人に注目してセキュリティを強化しよう、ということでしょうか。

今年はコロナウイルスの流行で、RSA CONFERENCEが開催されるかどうか直前まで危ぶまれました。中国からの入国が拒否されたこともあり、中国企業は軒並み出展キャンセル。他にも、IBM、AT&T、Verizonなどが出展を取りやめていました。会期中にはサンフランシスコ市が非常事態宣言を出したりしていましたが、どうにかカンファレンスは最後まで予定通り行われました。行く前は、入国拒否されたらどうしよう、とか、行ったのにカンファレンスが中止になってしまったらどうしよう、とか心配していましたが、何も支障なく、無事帰ってくることができました。

今年のセッションは、以下のようなトラックに分かれて行われました。これらが同時並行で進んでいきますので、とても全部を聞くことはできません。それどころか、全部のセッションの内容を確認して聞くものを選ぶことすら大仕事です。結果として、自分が興味のあるキーワードでセッションを検索して、それでスケジュールを埋めていく、というスタイルになります。

Analytics, Intelligence & Response

Anti-Fraud

Applied Crypto and Blockchain

C-Suite View

Cloud Security & Virtualization

Cryptography

DevSecOps & Application Security

Hackers & Threats

Human Element

Identity

Law

Machine Learning & Artificial Intelligence

Open Source Tools

Partner Perspectives

Policy & Government

Privacy

Product Security

Protecting Data & the Supply Chain Ecosystem

Risk Management & Governance

Security Mashup

Security Strategy & Architecture

Technology Infrastructure & Operations

ちなみに私の場合ですが、まず"case"というキーワードで検索して、ケーススタディを探します。日本人はケーススタディが大好きなので、お土産としては最適です。逆に避けているのはパネルディスカッション。語学力の問題もあるのですが、スピーカーが前に数人出て意見交換するだけで終わってしまう印象があります。

さて、初日の月曜日はまだセッションが始まりません。私はCSA Summitに参加しました。昔は月曜にKey noteが行われていたのですが、月曜を移動日に充てる人が多くなってきたことから、火曜に変更されたようです。これはつまり、参加者の環境が変わってきた(家族を大切にするような年代になってきた)ということでしょうか。さて、CSA Summitですが、今年のCSA Summitはどうもいまいちぱっとしない感じがしました。タイトルは以下のようなものでした。

Cybersecurity as a First Class Business Risk: Challenges & Opportunities

Preparing & Responding to a Breach

A CISO's Path to Success in the Age of Cyber Security

Tech’s Failures & a Way Back to Global Competitiveness

Third-Party Risk Exchanges: Mastering a New Approach to Third-Party Monitoring

Collaborating with Security to Enable the Business

Case Study: Obvious & Not-So Obvious Lessons Learned On the Path to Cloud-First IT

We Cannot Afford to Lose the Digital Revolution

Securing Your IT Transformation

Incident Response in the Cloud: Fog of War or Skies Clearing?

Transforming Security for the Clouds

State of Cloud Security as Viewed by the CISO

Why IAM is the New Perimeter in Public Cloud & How to Govern It

Reinventing Cloud Assurance with CCAK & CCM

Building the Next Generation Cybersecurity Workforce

A Strategic View of the Future of Our Industry

火曜の朝はキーノートです。朝8時から始まりますが、前の方に座りたいので、7時半には会場に着きます。私は5回以上フルカンファレンス参加しているので"Loyalty Plus"として優先入場できます。

オープニングはいつものように音楽で始まります。今年のサプライズゲストはスタートレックのカトー氏でした。…と思ってWikiで検索したら、「カトー」とされていたのは吹き替え版だけで、米国では「Hikaru Sulu」という名前だったんですね…。知らなかった…(そもそもスタートレックはそれほど見なかったですが)。最後はスポックのバルカン式挨拶をしていました。

続いて行われた表彰では、「Excellence in the Field of Mathematics」をVincent Rijmen氏が受賞しました。Rijmen氏はAESとして採択されたRijndaelの開発者です。Rijmen氏はベルギーの人なのですが、RijndaelがAESに採択されたことが決まった後の2001年に日本に来ているんですね。この時に日本のベルギー大使館で記念パーティーが行われ、何故か当時NTTデータにいた私もそこに参加させてもらい、名刺交換をしました。その名刺、まだ大切に持っています。

How to Deploy Secure Technologies to Help Reduce eCommerce Fraud

ECにおける不正の話。EC不正は急増しており、不正の試み(攻撃)はここ3年間で3倍になっている。結果として、$1の不正に対して、店舗側で必要な対策の費用は$3.13という試算が出されている。不正にはデータ漏洩、フィッシング、クレジットカード不正がある。

このような状況に対し、NISTのNCCoE(National Cybersecurity Center of Excellence)は様々なガイドラインを発行し、ECの会社がセキュリティ対策を実施するように促している。

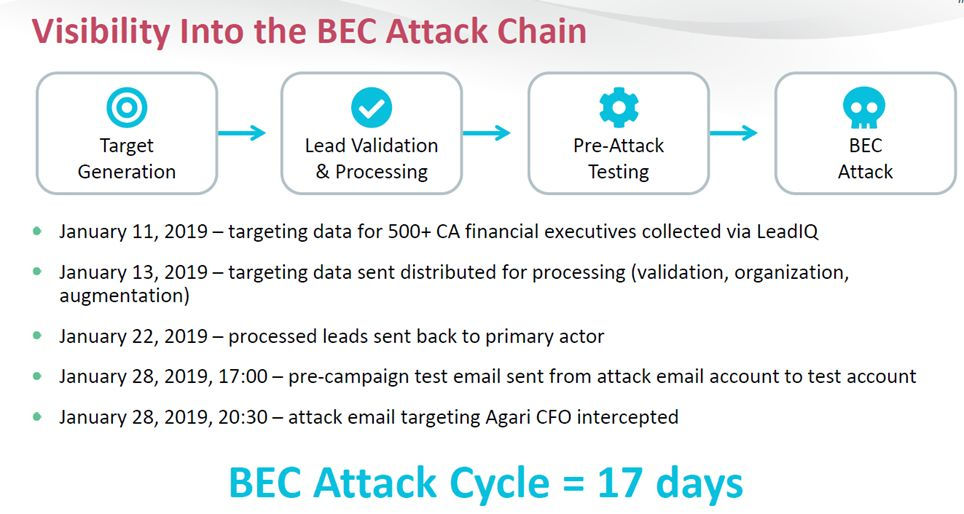

Disrupting BEC Attacks Utilizing Kill Chain

BECの被害は急増している。2017年のFBIレポートでは1ヶ月あたり$139Mの被害額だったが、2019年上期では一ヶ月あたり$302Mに、2019年の新しいレポートでは一ヶ月あたり$708Mの被害額になっている。

BECの攻撃はマーケティングのツールを使って行われる。最初はLeadIQのようなサービスを用いてメールアドレスのリストを作成し、次は実際にメールを送ってメールアドレスの有効性を確認する。その後、徐々に狙いを絞り込んでいき、攻撃に至る。

BECの中でも、ベンダーのメールを使って詐欺を働くものとしてVEC (Vendor Email Compromise)がある。攻撃者が送ったPhishingメールにひっかかった受信者を見つけたら、その受信者のメールアカウントにログインし、メールを秘密裏に攻撃者に転送するように設定する。攻撃者は転送されてくるメールを見ながら、攻撃できる機会を伺う。受信者が何らかの金銭に関わるやりとりを行ったら、それを利用して取引の相手(被害者)を騙し、金銭を詐取する。

このような事態への対策として、FS-ISACでは、詐欺に使われる口座の情報を共有して、お金が振り込まれる前に止めるという活動をしている。BEC被害にあった場合、及び未然に防いだ場合は、その銀行口座をACIDが収集し、FS-ISACを経由して金融機関に連携する。各金融機関では、その銀行口座に振り込みが行われようとする場合はアラートをあげて対応する、という仕組みである。この仕組みにおいて、False positiveは0.000%であり、有効であることが検証されている。

No CISSP, No Problem: Growing the Cyber-Talent Pool

セキュリティ人材採用についての話。人を採用する際に、募集要項に「CISSP必須」と書くと応募してくる人がいなくなってしまうが、資格以外のところをちゃんと見るようにすれば問題無い。以下のような点に気をつければサイバーセキュリティ人材を採用することができるだろう。

Widen the aperture of candidate pipelines by adopting New Collar principles (e.g., stop making degrees a mandatory requirement for jobs). (ホワイトカラーでもブルーカラーでも無い)新しい職種であることを理解し、候補者の間口を広げ、特定の学歴を応募の必須要件に入れたりしない。

Revitalize job postings to be engaging and to focus on the core requirements; don’t “over-spec” the requirements. 募集要項を見直し、本当に必要なスキルを記載する。オーバースペックな要求をしない。

Simplify career models and build transparency; leverage the National Initiative for Cybersecurity Education (NICE) Cybersecurity Workforce Framework where possible for consistency. キャリアモデルをシンプルにし、透明性を確保する。可能であればNICEのサイバーセキュリティフレームワークを適用し、一貫性を担保する。

Think about new ways of hiring and training, where the adjacent technical and professional skills take priority, and cybersecurity skills can be taught. 関連する技術や専門的スキル、サイバーセキュリティのスキルなどについて、雇用やトレーニングの新しい方法を検討する。

Launch apprenticeship programs to train candidate pipelines at scale. 候補者を増やすために、後輩を紹介するプログラムを導入する。

Commit to employee development – support expanded and focused training in general. 社員の能力開発にコミットする。全体として、スキルを拡大したり、専門性を高める教育をサポートする。

Adopt key principles for productive partnerships and programs – maximize impact by partnering with a focus on scale. 学校などの他の組織とパートナーシップを締結したり、プログラムを実行する。

Make cybersecurity everyone’s business - continue to advocate and make cybersecurity education widely available サイバーセキュリティは全社員が考える必要があるということを明確にする。

また、Johnson & Johnsonでは、作成したJob Descriptionに問題が無いかチェックするツールがあり、実際にポストする前にそのツールを使って確認している。

Case Files from 20 Years of Business Logic Flaws

ビジネスロジックフローに対する不正に20年間対処してきた人のケーススタディ。

このケースは、GitHubのパスワードリセット機能に存在していた不具合を使い、他人のアカウントを乗っ取ったもの。GitHubのパスワードリセット機能では、メールアドレスが存在するかどうか確認するコードはUnicodeに対応していたが、メールを送信する部分はUnicode対応しておらず、エンコードしてから送信していた。そこで攻撃者は、GitHubで、乗っ取りたいフリーメールアドレスのアカウントに対して、Unicodeを混ぜてパスワードリセットを要求する。アカウントが存在するかどうかのチェックではUnicodeはそのまま解釈されるので、アカウントは存在するとされ、そのメールアドレスにパスワードリセット用のURLを送信する。しかし、メールを送信する際にはUnicodeがエンコードされるので、送られる先は別のメールアドレスとなる。攻撃者は自分の送ったUnicodeがどのようにエンコードされるか知っているので、予めそのフリーメールサービスにエンコードされたメールアカウントを作成して待ち受ける。パスワードリセット用のメールがそこに送られてきたら、そのURLを使ってパスワードをリセットし、アカウントを乗っ取る、という手法。

Securing the Budget You Need! Translating Security Risks to Business Impacts

セキュリティ予算を獲得するためには、セキュリティリスクをビジネスに対する影響として表現すべきであり、そのためのツールとしてDoCRAが使える、という話。この話は昨年10月に(ISC)² Security Congressに行ったときにも聞いた話だったけど、この人の話の方がより具体的で良かった。

情報セキュリティの世界では、リスクと対策費用しか話さない。これでは経営陣は予算を承認できない。ビジネスの人と話すためには、その対策が組織のミッション、組織のゴール、責任とどのように関係しているかを説明すべきである。DoCRAフレームワークでは、その要素を加味して表現することができるようになっている。

例えば、DLPのソリューションを検討する際に、DLPが無ければ大量の個人情報漏洩を防止する仕組みが無いので、組織のミッションには影響が無いものの、ゴールの達成や、社会的要請への対応という観点からは不十分で、なおかつ、問題が発生したときの対応費用も大きい。大して、DLPを導入すれば、初期費用と運用費用がかかるものの、ゴール達成と社会的要請への対応が満たされるようになる。これを文書化して経営陣に示すことで、予算が獲得できるようになる。なお、このフレームワークはCISのRAM (Risk Assessment Method)としてダウンロードすることができる。

Implementing the Perfect Travel Laptop Program

最近のPCには情報漏洩を防ぐためのソリューションが各種導入されている。一方で、国によっては暗号製品の利用に規制がある国もある。会社のPCを持って海外に行く場合は、それらの規制を知っておかないと、大きな問題になる可能性がある、という話。

BYODを許している場合、休暇にPCを持って行くなということができない。既に当局に目をつけられているような場合、飛行機の乗り換えでPCにログインしてセキュリティを解除するように言われることがある。ここで拒否すると別室に連れて行かれ、出国できないようなことになってしまう可能性がある。

このようなことが起きないように、PCの管理をしている部門では、Office365のアクセスログをSIEMでモニタリングし、IPアドレスのGeoロケーションを使って国をチェックしている。変な国にいるとアラートがあがるようになっている。しかし、VPNを使っていて実際にはいない国のIPアドレスになることもあるので、個別に確認している。香港で乗り換えするときに問題になりやすい。香港は中国であるため。休暇で海外に行くときも、乗り換えを含めて申請させるようにしている。

Mercedes-Benz and 360 Group: Defending a Luxury Fleet with the Community

メルセデスベンツがどのように自動車のセキュリティを守っているかの話。

走っている車を守ることをFleetSecOpsと言う。これを実現するためには、White hackerなどセキュリティコミュニティとの連携が大事である。そこで、中国最大のセキュリティ会社である360 Groupと連携している。360 Groupは自動車のサイバーセキュリティに関して中国で75%のシェアがある。

EXPO

EXPO会場は年々拡大しています。以前はNorthとSouthのホールだけだったのですが、今年はその間の通路もすべてブースで埋め尽くされました。

出展をキャンセルしたIBMのブースは、上のように休憩スペースになっていました。奥に何やら看板が立っています。よく見ると「Enjoy this scan-free zone, compliments of IBM Security (誰もスキャンしようとしないこの場所をお楽しみください。IBM Security提供)」と書いてあります。EXPO会場を歩いていると、必ず「バッジをスキャンさせてください」とブースの人から声をかけられます。ここにいればそのように声をかけられることもないですよ、ということ。ユーモアがあっていいですね。

日本の会社もJAPAN PAVILIONで16社ほどが出展していました。会場では例年のような活気を感じることができました。但し、帰国後、EXPO会場から二人コロナ感染者がみつかった、というメールが来ていましたが…。

RSAC After Hours

そして木曜の夜は恒例のパーティー。今年はカンファレンス会場にすぐ近いMarriott Marquisの地下で行われました。参加者の多くは50代かそれ以上。ということで、かかる曲も80'sが中心。そんなに盛り上がる、というわけでもないですが、楽しめました。

会場で、インドから来た若い(20代)二人と話す機会があったのですが、「Black HatやDEFCONには行かないの?」と聞いてみたら「RSA Conferenceの方がビジネスに近いからこっちの方がいい」と言っていました。また、彼らはベンチャー企業に勤めていて、いい投資家がついているので、インドからサンフランシスコまでファーストクラスで来たとか…。そういうお金の使い方するのね…。

JAPAN NIGHT

さて、今年も開催したJAPAN NIGHTは5回目。Value Creation Frontierの衣川さんとの共催です。コロナでキャンセルになった人も多く、今年は比較的こぢんまりと開催しました。でもむしろ、これぐらいの規模の方が良い具合かもしれないですね。

来年はKBIZも10周年。できれば何かしら趣向を変えて開催できないものかなぁ、とぼんやり考えています。

NAPA Valley Tour

RSA Conferenceが始まる前の日曜にNAPA Valleyを回るのが恒例になっています。いつも2月や3月なので、葡萄の木には葉はないし、雨が降ったり寒かったりする年もあるのですが、今年は天候に恵まれました。ワイナリーを5カ所、Merry Edwards, Frank Family, Merryvale, Trefethen, Cliff Ledeと周り、最後はNAPA Premium Outletsで買い物をして帰ってきました。今回は趣向を変えてコンバーチブルの車にしてみたのですが、これが大失敗…。時速100Kmぐらいで幌を開けて後部座席に乗るのはほぼ拷問ですね…。幌を閉じると狭すぎるし…。まぁ、そういう経験ができたのでヨシとします。

来年は2月の8日~12日の開催です。会期が近づくとホテルは高くなりますし、ホテルは数日前までキャンセル料無料で予約できたりするので、行くかもしれない、と思う人はホテルだけでも予約しておくことをお薦めします。

※ 2020/5/20追記: 開催日が5月17日~21日に変更されました。

それでは来年、サンフランシスコでお会いしましょう!!

小熊

.jpg)

コメント